Die LockBit-Ransomware galt lange als größte Cyberbedrohung für Unternehmen und Organisationen weltweit.

Zwar wurde LockBit 2024 zerschlagen, aber sie stellt immer noch eine erhebliche Gefahr dar. Wer hinter der Ransomware LockBit steckt, wie die Angriffe ablaufen und wie Sie Ihr Unternehmen möglichst erfolgreich schützen können – das erfahren Sie bei uns.

Unser Beitrag über LockBit im Überblick:

- Was ist LockBit?

- So funktioniert ein LockBit-Angriff

- Lockbit-Varianten und Evolution

- ABCD (2019) – Anfänge

- LockBit (1.0 | 2020) – Beginn des RaaS-Modells

- LockBit 2.0 (2021) – Automatisierung und Datenklau

- LockBit 3.0 Black (2022) – neue Tarnung, mehr Druck

- LockBit 4.0 Green (2023) – Codebasis von Conti integriert

- LockBit 2024 – LockBit-Infrastruktur zerschlagen

- LockBit 2025 – hat LockBit heute noch Relevanz?

- Prominente Opfer und bekannte Vorfälle

- Schutzmaßnahmen gegen LockBit und andere Ransomware

- Was im Ernstfall zu tun ist

Was ist LockBit?

Die Ransomware LockBit zählte laut BSI lange zu den weltweit aktivsten und gefährlichsten Formen digitaler Erpressung; im Zuge von BugBounty haben auch wir schon einmal darüber berichtet. LockBit wird von Cyberkriminellen darauf angesetzt, Netzwerke systematisch zu infiltrieren, sensible Daten zu verschlüsseln und betroffene Unternehmen mit massiven Lösegeldforderungen zu konfrontieren. Dabei prüft die Schadsoftware automatisch, ob attraktive Ziele vorliegen, sie verbreitet sich infektionsartig und verschlüsselt alle in einem Netzwerk befindlichen Computersysteme. Parallel drohen die Angreifer damit, erbeutete Informationen im Darknet zu veröffentlichen – ein Mechanismus, der als doppelte Erpressung bekannt ist.

Anders als herkömmliche Hackergruppen agiert LockBit nach dem Prinzip Ransomware-as-a-Service (RaaS). Das Entwicklerteam stellt seine Infrastruktur also anderen Cyberkriminellen zur Verfügung, die Angriffe im eigenen Namen durchführen. Diese sogenannten Affiliates zahlen eine Provision an die Betreiber und nutzen die Malware für eigene Kampagnen – professionell organisiert, hochautomatisiert und mit klarer Rollenverteilung.

Visualisierung der Ransomware LockBit: Ein Symbol für die organisierte, globale Bedrohung durch digitale Erpressung mit Ransomware-as-a-Service. Bild: ChatGPT [Bild mit KI erstellt]

So funktioniert ein LockBit-Angriff

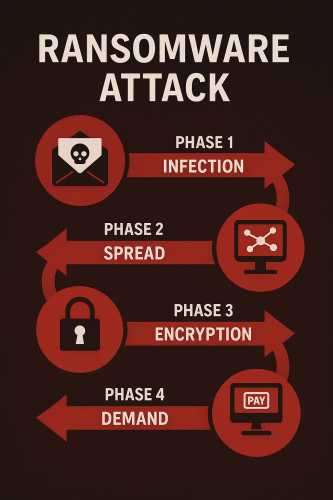

Ein typischer Angriff mit der LockBit-Ransomware ist in seiner Struktur hochgradig organisiert, technisch ausgefeilt und auf maximale Wirkung ausgelegt. Er läuft weitgehend automatisiert, in mehreren Phasen und mit enormer Geschwindigkeit ab. Ziel des Angriffs ist es, möglichst schnell Kontrolle über große Teile eines Netzwerks zu gewinnen – und dann mit enormem Druck ein Lösegeld zu erzwingen. Was die Attacken so gefährlich macht: Viele Abläufe erfolgen ohne menschliches Zutun – bereits wenige Minuten nach dem Erstkontakt kann ein gesamtes Netzwerk kompromittiert sein.

Phase 1: Infektion und Zugriff

Die erste Phase beginnt meist mit dem Ausnutzen einer Schwachstelle. LockBit setzt auf unterschiedliche Angriffsmethoden, etwa:

- Phishing- oder Spear-Phishing-E-Mails mit Anhängen oder Links, über die Schadsoftware eingeschleust wird

- weitere Social-Engineering-Methoden mit bspw. Pretexting oder Baiting

- Missbrauch von RDP- oder VPN-Zugängen mit gestohlenen oder erratenen Zugangsdaten

- Exploits von Sicherheitslücken in öffentlich erreichbaren Webanwendungen (z. B. Log4Shell, CVE-2023-27350)

Sobald ein System kompromittiert ist, beginnt LockBit mit der Analyse des Netzwerks und sammelt Informationen über alle erreichbare Ressourcen.

Phase 2: Verbreitung und Vorbereitung

LockBit nutzt eine Vielzahl von Tools – darunter teils legitime Open-Source-Software – um sich lateral auszubreiten, etwa:

- PsExec, PowerShell, Cobalt Strike, AdFind, BloodHound

- Remote-Werkzeuge wie AnyDesk, TeamViewer oder Atera

- Scanner und Recon-Tools wie Advanced IP Scanner oder SoftPerfect Network Scanner

Ziel dieser Phase ist es, Administratorrechte zu erlangen, Sicherheitsmaßnahmen zu deaktivieren und zu verhindern, dass die angegriffenen Systeme Zugriff auf Backup-Systeme haben. Die Malware manipuliert unter anderem Gruppenrichtlinien, deaktiviert Antivirenlösungen und löscht Schattenkopien. In vielen Fällen tarnt sie sich als Bilddatei (.png), um unentdeckt zu bleiben.

Symbolische Darstellung eines Cyberangriffs: Hacker zielen mit digitalen Mitteln auf ein Unternehmen. Bild: ChatGPT [Bild mit KI erstellt]

Phase 3: Verschlüsselung und Erpressung

Sind alle Vorbereitungen abgeschlossen, startet LockBit die eigentliche Verschlüsselung. Alle erreichbaren Dateien werden unzugänglich gemacht – in der Regel mit der Endung .lockbit oder .abcd. Zeitgleich wird eine Textdatei mit der Lösegeldforderung in jedem Ordner abgelegt.

Ab LockBit 2.0 kommen zusätzlich Funktionen wie StealBit zum Einsatz, die gezielt Daten exfiltrieren. Die Angreifer drohen mit deren Veröffentlichung auf sogenannten Leak Sites, um den Druck zu erhöhen. Betroffen sind oft sensible Geschäftsunterlagen, Verträge, Personaldaten oder technische Dokumentationen.

Phase 4: Kommunikation mit dem Opfer

Opfer erhalten Zugang zu einer anonymen Support-Plattform im Darknet. Hier läuft die Kommunikation mit den Erpressern – teils automatisiert, teils durch echte Personen. Der geforderte Betrag richtet sich nach Unternehmensgröße, Branche und Einschätzung der Zahlungsfähigkeit. Die Beträge liegen nicht selten im sieben- oder achtstelligen Bereich.

Zwar bieten die Angreifer nach Zahlung gelegentlich Entschlüsselungs-Schlüssel an – eine Garantie für die Wiederherstellung gibt es aber nicht. Zudem drohen rechtliche Konsequenzen: In den USA sind beispielsweise Transaktionen mit bekannten LockBit-Mitgliedern inzwischen sanktioniert.

Vereinfachte Darstellung der typischen vier Phasen eines Ransomware-Angriffs – von der ersten Infektion bis zur Lösegeldforderung. Bild: ChatGPT [Bild mit KI erstellt]

Lockbit-Varianten und Evolution

Die Gruppe hinter LockBit galt immer schon als auffallend gut vernetzt, technisch versiert und international agierend. Besonders alarmierend: Die Angriffe richten sich nicht nur gegen große Konzerne, sondern auch gezielt gegen kleine und mittelständische Unternehmen – also genau die Strukturen, die häufig über weniger ausgereifte IT-Sicherheitskonzepte verfügen.

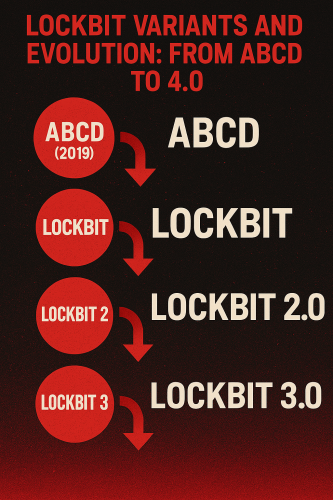

Seit dem ersten Auftreten im Jahr 2019 hat sich die LockBit-Ransomware in rasantem Tempo weiterentwickelt. Jede neue Version brachte zusätzliche Funktionen, ausgefeiltere Tarnmechanismen und größere Reichweite mit sich. Damit blieb LockBit nicht nur technologisch auf dem neuesten Stand – sondern setzte regelmäßig neue Maßstäbe für kriminelle Ransomware-Operationen.

Zeitstrahlartige Darstellung der LockBit-Entwicklung von der ersten Variante bis zur Version 4.0. Bild: ChatGPT [Bild mit KI erstellt]

ABCD (2019) – Anfänge

Die erste bekannte Version der Schadsoftware tauchte im September 2019 auf und war unter dem Namen „ABCD-Ransomware“ aktiv. Diese ursprüngliche Variante beschränkte sich auf einfache Verschlüsselungsmechanismen und nutzte die Dateierweiterung .abcd. Bereits damals war erkennbar, dass gezielt Unternehmen – und nicht Privatpersonen – angegriffen wurden.

LockBit (1.0 | 2020) – Beginn des RaaS-Modells

Ab 2020 benannte sich die Gruppe in LockBit um und etablierte ein Affiliate-Programm. Damit wurde LockBit zur Ransomware-as-a-Service-Plattform: Andere Cyberkriminelle konnten gegen eine Umsatzbeteiligung die Ransomware selbstständig einsetzen. Zugleich startete die erste Leak-Website, über die erbeutete Daten veröffentlicht oder zurückgegeben wurden – abhängig von der Zahlungsbereitschaft der Opfer.

LockBit 2.0 (2021) – Automatisierung und Datenklau

Die im Juni 2021 veröffentlichte Version 2.0 brachte einen entscheidenden Technologiesprung: Mit dieser Version wurde StealBit eingeführt – ein Tool zur automatisierten Exfiltration von Daten. Dadurch etablierte sich die Taktik der doppelten Erpressung: Erst wird verschlüsselt, dann mit Veröffentlichung sensibler Daten gedroht. Zudem verbreitete sich LockBit 2.0 wesentlich schneller innerhalb von Netzwerken als sein Vorgänger.

Symbolische Darstellung eines Datendiebstahls durch Cyberkriminelle. Bild: ChatGPT [Bild mit KI erstellt]

LockBit 3.0 Black (2022) – neue Tarnung, mehr Druck

LockBit 3.0, auch bekannt als LockBit Black, setzte auf zusätzliche Verschleierungstechniken: Sicherheitsmechanismen wie EDR oder Antivirenprogramme wurden gezielt deaktiviert, Logs gelöscht und Tools wie Mimikatz, Impacket oder GMER zur Ausspähung und Privilegienausweitung eingesetzt.

Erstmals enthielt LockBit 3.0 ein eigenes Bug-Bounty-Programm, mit dem anonym Hinweise auf Sicherheitslücken etwa im TOX-Messenger oder im Tor-Netzwerk entgegengenommen wurden – eine Strategie der Cyberkriminellen, um das eigene Ökosystem abzusichern.

LockBit als professionelles Geschäftsmodell mit Nutzerfokus

Auffällig ist dabei nicht nur die technische Weiterentwicklung – auch die Organisationsstruktur hinter LockBit zeigte ein bemerkenswert hohes Maß an Professionalität: Die Ransomware wurde über ein Affiliate-Modell vertrieben, bei dem die Angreifer auf eine intuitive Benutzeroberfläche, regelmäßige Software-Updates, einen eigenen Support-Kanal und sogar Nutzer-Feedback-Schleifen zurückgreifen konnten.

Diese Mischung aus technischer Raffinesse und betont „kundenorientierter“ Entwicklung machte LockBit zu einer der einflussreichsten RaaS-Plattformen überhaupt. PR-Stunts wie das Bezahlen von Cyberkriminellen, die sich LockBit-Tattoos stechen ließen, unterstrichen zusätzlich den professionellen – und zugleich perfiden – Umgang mit Öffentlichkeitsarbeit.

Visualisierung der Ransomware-Variante LockBit 3.0 („LockBit Black“) – mit Fokus auf Support, Tarnung und Professionalisierung. Bild: ChatGPT [Bild mit KI erstellt]

LockBit 4.0 Green (2023) – Codebasis von Conti integriert

Anfang 2023 wurde mit LockBit 4.0 Green eine Version bekannt, die Elemente der Conti-Ransomware integrierte. Ziel: effektiveres Ausnutzen von Schwachstellen und kombinierte Angriffstechniken. LockBit 4.0 galt und gilt auch heute (Stand April 2025) noch als besonders technisch ausgereift. Die Schadsoftware führte auch mit unteranderem deswegen im Januar 2023 mit 51 Cyberattacken im Januar 2023 die unrühmliche Liste der erfolgreichsten Hackergruppen an. Die Hintermänner agierten nach wie vor als als Dienstleister, der Ransomware und Webseite bereitstellen, während die Mieter der Ransomware die Angriffe durchführen, Daten kopieren und verschlüsseln.

Technische Vorteile von LockBit 4.0

Anfang 2023 wurde erstmals bekannt, dass LockBit auch macOS ins Visier nimmt. Dabei testete die Gruppierung eigens angepassten Code für verschiedene Apple-Plattformen – einschließlich Apple Silicon und PowerPC. Zwar befanden sich diese Varianten damals noch im Entwicklungsstadium und waren zum Teil fehlerhaft bzw. nicht einsatzbereit, doch das Ziel war eindeutig: Die Ausweitung der Ransomware-Aktivitäten auf macOS-Systeme.

Seit der Veröffentlichung von LockBit 4.0 liegt dann eine technisch hochentwickelte Variante der Schadsoftware vor, die sich unter anderem durch umfassende Multiplattform-Fähigkeiten und ausgeklügelte Angriffstechniken auszeichnet. Zu den zentralen technische Merkmalen von LockBit 4.0 zählen:

- Multiplattform-Support (Windows, Linux, macOS, VMware ESXi)

- Obfuskation: ausgereifte Tarn- und Verschleierungstechniken

- Modifizierte PowerShell-Skripte zur Umgehung von Sicherheitsmechanismen und zur Durchführung schädlicher Aktionen im System

- DLL-Drops: Ablegen und Laden manipulierter oder bösartiger DLL-Dateien, um Schadcode auszuführen oder legitime Prozesse zu unterwandern

- Gezielte Systemanalysen und Systemmanipulation durch PowerShell-basierte Angriffe

- Selektives Infektionsverhalten (z. B. gezielter Ausschluss Systeme mit russischer Spracheinstellung)

- Gleichzeitige Aktivität auf mehreren Systemen ohne gegenseitige Störung

Diese Merkmale verdeutlichen die hohe technische Reife von LockBit 4.0 eindeutig. Die Ransomware ist nicht nur in der Lage, sich geschickt vor Erkennung zu verbergen, sondern agiert auch koordiniert in komplexen, heterogenen IT-Umgebungen – ein alarmierender Fortschritt in der Entwicklung moderner Cyberbedrohungen.

Symbolische Darstellung der technischen Merkmale von LockBit 4.0 Green – der fortschrittlichsten Ransomware-Variante der LockBit-Familie. Bild: ChatGPT [Bild mit KI erstellt]

LockBit 2024 – LockBit-Infrastruktur zerschlagen

Im Februar 2024 vermeldeten das FBI, Europol und die britische National Crime Agency (NCA) einen bemerkenswerten Ermittlungserfolg: Die Infrastruktur der Ransomware-Gruppe LockBit wurde übernommen, zentrale Server beschlagnahmt und über 200 Kryptowährungskonten eingefroren. Sogar die Leak-Website der Gruppe wurde abgeschaltet – ein symbolischer Moment im Kampf gegen die weltweit gefährlichste Cybercrime-Organisation.

Exkurs: Operation Cronos – internationale Zusammenarbeit auf höchstem Niveau

Die koordinierte Strafverfolgungsmaßnahme lief unter dem Namen „Operation Cronos“. An der Aktion beteiligt waren über zehn Länder, darunter Deutschland, Frankreich, Japan, Australien, die Schweiz, Kanada und Finnland – unterstützt von FBI, Europol und NCA. Im Rahmen der Operation wurden 34 Server beschlagnahmt, mehr als 1.000 Entschlüsselungscodes sichergestellt und über 200 Wallets mit Kryptowährungen eingefroren, die mit LockBit in Verbindung standen.

Ein herausragender Erfolg war zudem die Identifizierung des mutmaßlichen LockBit-Chefs: Dmitrij Choroschew, ein 31-jähriger Russe, der als Entwickler, Administrator und Sprecher der Gruppe galt. Gegen ihn wurden US-Sanktionen verhängt – darunter ein weltweites Kopfgeld von bis zu 15 Millionen US-Dollar, das vom US-Außenministerium ausgesetzt wurde. Zwei mutmaßliche Mitglieder wurden bereits in Polen und der Ukraine festgenommen, gegen weitere Personen bestehen internationale Haftbefehle.

Symbolische Darstellung der internationalen Operation Cronos zur Zerschlagung der LockBit-Ransomware-Infrastruktur im Februar 2024. Bild: ChatGPT [Bild mit KI erstellt]

LockBit 2025 – hat LockBit heute noch Relevanz?

Ja, LockBit hat auch im Jahr 2025 nach wie vor eine hohe Relevanz. Zwar wurde die Hauptinfrastruktur im Jahr 2024 durch eine internationale Strafverfolgungsaktion massiv geschwächt, aber die Gruppe gilt nicht als vollständig zerschlagen. Dafür sprechen mehrere Faktoren:

- Backup statt Rückzug: Wenige Tage nach dem großen Schlag gegen die Gruppe (Operation Cronos) gaben Vertreter an, man verfüge über diverse Backup-Server, die nicht betroffen seien. Mehreres deutet darauf hin, dass LockBit selbst heute zumindest teilweise wieder aktiv ist – wenn auch geschwächt. Der mutmaßliche LockBit-Chef Dmitrij Choroschew ist zudem noch auf freiem Fuß.

- Dezentrale Struktur mit Ransomware-as-a-Service (RaaS): Das LockBit-Ökosystem ist dezentral organisiert. Die Entwickler stellen Technik, Infrastruktur und Support zur Verfügung, während unabhängige Affiliates die Angriffe durchführen. Diese arbeitsteilige Struktur kann nur extrem schwierig vollständig komplett ausgeschaltet werden. Obgleich die Hauptgruppe zurückgeschlagen wurde, ist der Code weiterhin im Umlauf, besagte Backup-Server bestehen vermutlich noch und es können zudem aus den Restposten von LockBit neue Gruppen hervorgehen.

- Verfügbarkeit von Know-how und Quellcode: Teile des LockBit-Baukastens wurden geleakt. Besonders kritisch: Der Quellcode von LockBit 3.0 wurde komplett öffentlich gemacht und kann seither auch von beliebigen anderen Cybercrime-Gruppen genutzt und modifiziert werden. Damit würde eine Bedrohungslage in jedem Fall bleiben– selbst, wenn LockBit selbst nicht mehr aktiv oder komplett zerschlagen wäre.

LockBit ist trotz behördlicher Erfolge kein Fall für die Vergangenheit. LockBit bleibt ein Beispiel für eine aktuelle Form der Cyberkriminalität: professionell organisiert, arbeitsteilig, widerstandsfähig gegen Strafverfolgung – und trotz Erfolgen der Behörden weiterhin aktiv. Die Gruppe hat sich über Jahre hinweg als resilient, anpassungsfähig und technisch führend erwiesen. Für Unternehmen aller Größen gilt mehr denn je: Wer sich heute nicht schützt, wird womöglich morgen zum Ziel.

Symbolische Darstellung der verbliebenen Bedrohung durch LockBit – trotz der Zerschlagung bleibt die Gefahr im digitalen Schatten bestehen. Bild: ChatGPT [Bild mit KI erstellt]

Prominente Opfer und bekannte Vorfälle

Die Ransomware-Gruppe LockBit hat seit ihrem ersten Auftreten hunderte Unternehmen und Organisationen weltweit angegriffen – quer durch alle Branchen und unabhängig von Unternehmensgröße. Die Angriffe zeigen, wie professionell, durchdacht und zerstörerisch das Vorgehen der Kriminellen ist:

- Accenture (2021): Einer der frühesten öffentlich bekannten Großangriffe betraf den internationalen IT-Dienstleister Accenture. LockBit konnte sechs Terabyte Daten stehlen und stellte eine Forderung von 50 Millionen US-Dollar. Accenture verweigerte die Zahlung, da eigene Backups zur Wiederherstellung genutzt werden konnten. Der Vorfall zeigte dennoch, wie gezielt Ransomware große Beratungshäuser lahmlegen kann.

- Continental AG (2022): Ein besonders aufsehenerregender Fall aus Deutschland: Der Automobilzulieferer Continental wurde im Juli 2022 kompromittiert. Rund 40 Terabyte an Daten wurden entwendet – darunter vertrauliche Vereinbarungen, IT-Dokumentationen und sensible Gesundheitsdaten von Mitarbeitenden. Erst Monate nach dem Angriff wurde die Belegschaft vollständig informiert. Die Angreifer forderten 40 Millionen US-Dollar, die Zahlung wurde verweigert. Später tauchten die Daten im Darknet auf.

- NHS & Advanced (UK, 2022): Im August 2022 legte ein Angriff auf das Softwareunternehmen Advanced Teile des britischen Gesundheitsdienstes NHS lahm. Insbesondere der Notfallservice „NHS 111“ war stark beeinträchtigt – medizinisches Personal musste mit Stift und Papier arbeiten. Der Angriff verdeutlichte, wie weitreichend die Auswirkungen sein können, wenn Dienstleister im Gesundheitswesen getroffen werden.

- TSMC (2023): Auch Technologieunternehmen sind Ziel der Angreifer: Der weltgrößte Chiphersteller TSMC wurde über den IT-Dienstleister Kinmax kompromittiert. Es wurde ein Lösegeld in Höhe von 40 Millionen US-Dollar gefordert. Der Angriff zeigte, dass auch Zulieferer in globalen Lieferketten zur Schwachstelle werden können.

- Boeing (2023): Im Oktober 2023 bekannte sich LockBit zu einem Angriff auf den US-Luftfahrtkonzern Boeing. Der Hersteller bestätigte den Vorfall, machte jedoch keine Angaben zur Schadenshöhe. Betroffen war der Vertrieb – ein kritischer Bereich für Ersatzteile und Wartung.

Weitere bekannte Fälle:

- Pendragon PLC (UK): Autohändler, 5 Prozent der Daten wurden entwendet, keine Zahlung

- Foxconn Mexiko: Werk kompromittiert, Lösegeldforderung

- Avesco Rent (CH): Daten sind im Darknet gelandet

- Calvià (Spanien): Gemeinde erpresst, 10 Mio. Euro gefordert

- Deutsche Energie-Agentur (Dena): Angriff im November 2023 bestätigt

All diese Fälle zeigen eins: LockBit ist nicht nur für internationale Großkonzerne eine Bedrohung – sondern auch für kommunale Verwaltungen, Gesundheitsdienste und mittelständische Betriebe. Jeder ungesicherte Zugang kann zur Eintrittspforte für einen folgenschweren Angriff werden. Unternehmen aller Größen und Branchen sollten sich unbedingt vor Ransomware und anderer Malware schützen.

Abstrahierte Darstellung der Branchen, die besonders häufig Ziel von Ransomware-Angriffen sind – unabhängig von Unternehmensgröße. Bild: ChatGPT [Bild mit KI erstellt]

Schutzmaßnahmen gegen LockBit und andere Ransomware

Ein Angriff mit LockBit kann Unternehmen jeglicher Größe treffen – und erhebliche finanzielle, technische und rechtliche Folgen haben. Besonders betroffen sind Organisationen, die nicht über ausreichende Sicherheitsvorkehrungen verfügen. Um das Risiko zu minimieren, sollten Sie auf mehrere Schutzebenen setzen:

- Starke Zugangskontrollen

- Verwenden Sie komplexe Passwörter mit mindestens 15 Zeichen Länge.

- Aktivieren Sie überall, wo möglich, Multifaktor-Authentifizierung (MFA) – insbesondere für VPN, E-Mail, Cloud-Dienste und Admin-Konten.

- Entfernen Sie veraltete Benutzerkonten von ehemaligen Mitarbeitenden.

- Systeme und Software aktuell halten

- Führen Sie regelmäßig Sicherheitsupdates und Patches durch – insbesondere für Betriebssysteme, Firewalls und öffentlich erreichbare Anwendungen.

- Prüfen Sie Ihre IT-Infrastruktur auf bekannte Schwachstellen (z. B. CVE-2023-27350, CVE-2021-22986).

- Deaktivieren Sie unnötige Dienste wie nicht verwendete RDP-Zugänge.

- Mitarbeitende sensibilisieren

- Schulen Sie alle Mitarbeitenden regelmäßig zu Phishing, Social Engineering und IT-Basissicherheit.

- Erklären Sie, wie gefälschte E-Mails zu erkennen sind – und wohin verdächtige Mails gemeldet werden können.

- Achten Sie besonders auf Abteilungen mit vielen externen Kontakten (z. B. Buchhaltung oder Personalabteilung).

- Backup-Strategie professionell umsetzen

- Führen Sie regelmäßige, automatisierte Backups durch – mindestens einmal täglich.

- Speichern Sie im Rahmen einer Backup-Strategie Sicherungen auch offline oder netzwerkgetrennt, um sie vor Verschlüsselung zu schützen.

- Testen Sie regelmäßig die Wiederherstellung aus Backups.

- Systeme segmentieren und überwachen

- Trennen Sie kritische Systeme voneinander – durch Netzwerksegmentierung.

- Nutzen Sie EDR- und Monitoring-Tools, um verdächtige Aktivitäten frühzeitig zu erkennen.

- Führen Sie bei sicherheitsrelevanten Systemen eine Protokollierung mit mindestens 180 Tagen Aufbewahrung ein.

- Ransomware-Schutz gezielt einsetzen

- Ergänzen Sie klassische Virenschutzlösungen um Anti-Ransomware-Mechanismen, die ungewöhnliche Dateiaktionen erkennen.

- Verwenden Sie Applikationskontrollen (z. B. AppLocker oder WDAC), um die Ausführung nicht autorisierter Programme zu verhindern.

Mit diesen Maßnahmen erhöhen Sie die Resilienz Ihrer Systeme deutlich – und machen es Angreifern schwer, Schwachstellen auszunutzen oder ihre Schadsoftware unbemerkt auszurollen.

Was im Ernstfall zu tun ist

Sollte es trotz aller Vorsichtsmaßnahmen zu einem Vorfall kommen, ist schnelles und überlegtes Handeln gefragt. Ein unüberlegter Klick oder eine zu spät entdeckte Infektion kann enorme Auswirkungen haben – vom Betriebsstillstand bis hin zu Reputationsschäden. Folgende Maßnahmen sind im Ernstfall essenziell:

- Systeme sofort vom Netzwerk trennen, um die Ausbreitung der Ransomware zu stoppen.

- Alle Vorfälle dokumentieren und forensisch sichern lassen.

- Sicherheitsbehörden informieren, zum Beispiel das BSI oder lokale Polizeidienststellen.

- Betroffene Mitarbeitende informieren und externe IT-Forensik hinzuziehen.

- Keine vorschnellen Lösegeldzahlungen leisten – diese garantieren keine Wiederherstellung und können rechtlich problematisch sein.

Diese Grundregeln gelten für Einzelarbeitsplätze ebenso wie für ganze IT-Infrastrukturen. Entscheidend ist, frühzeitig zu handeln – bevor es zu spät ist.

Schematische Übersicht zentraler Schutzmaßnahmen zur Abwehr von Ransomware-Angriffen – klar strukturiert und symbolisch dargestellt. Bild: ChatGPT [Bild mit KI erstellt]

Unterstützung durch PC-SPEZIALIST in Ihrer Nähe

Ein Angriff mit LockBit oder einer anderen Ransomware kann verheerende Folgen haben – gerade für kleine und mittelständische Unternehmen. Wer denkt, das eigene Unternehmen sei „zu klein“ oder „nicht interessant genug“, irrt: Cyberkriminelle setzen längst auf automatisierte Massenangriffe, bei denen es nur darauf ankommt, wer angreifbar ist – nicht, wer prominent ist. – Wir von PC-SPEZIALIST in Ihrer Nähe unterstützen Sie dabei, genau das zu verhindern.

Mit dem IT-Basisschutz für Unternehmen schaffen Sie eine stabile Grundlage für Ihre IT-Sicherheit. Dazu gehören unter anderem:

- Infrastruktur- und Schwachstellenanalyse sowie Grundschutzprüfung

- regelmäßige Updates und Patch-Management

- sichere Backup-Lösungen

- Einrichtung von Virenschutz und Firewall

- Unterstützung bei sicheren Passwörtern, Passwortmanagern und Zugriffsrechteverteilung

Sprechen Sie uns an – PC-SPEZIALIST ist deutschlandweit für Sie vor Ort und unterstützt Sie bei Prävention, Notfallhilfe und Wiederherstellung. So sind Sie auf alles vorbereitet – auch auf die nächste Welle professioneller Ransomware-Angriffe.

_______________________________________________

Quellen: Bundesamt für Sicherheit in der Informationstechnik (BSI), America’s Cyber Defence Agency (CISA), Datenschutzticker, Akamai, Kaspersky, Security-Insider, Wikipedia, Spiegel Netzwelt, WIRED, Barracuda, zdnet, heise, kaspersky, zdnet, Pexels/Mikhail Nilov

Schreiben Sie einen Kommentar