Ein Incident Response Plan ist das zentrale Werkzeug, um bei Sicherheitsvorfällen strukturiert und wirksam zu handeln. Er beschreibt, wie Unternehmen Bedrohungen erkennen, eindämmen, untersuchen und beseitigen.

Außerdem zeigt der Plan, wie sich aus jedem Vorfall Erkenntnisse für Verbesserungen ziehen lassen. Ein durchdachter Plan verhindert Verzögerungen, reduziert Folgeschäden und sorgt für die Einhaltung gesetzlicher Vorgaben.

Unser Beitrag über den Incident Response Plan im Überblick:

Was ist ein Incident Response Plan?

Ein Incident Response Plan (IR-Plan) ist ein festgeschriebenes Verfahren, das von allen relevanten Unternehmensbereichen getragen wird. Er definiert nicht nur technische Handlungen, sondern auch organisatorische und kommunikative Prozesse. So wird gewährleistet, dass im Ernstfall die richtigen Personen zur richtigen Zeit die passenden Schritte einleiten. Gerade kleine und mittelständische Unternehmen profitieren von einer klaren Struktur, weil in Stresssituationen keine Zeit bleibt, Abläufe erst zu entwickeln oder Verantwortlichkeiten zu klären.

Im Gegensatz zu einem allgemeinen IT-Notfallplan, der auch physische Ausfälle oder Naturkatastrophen abdeckt, konzentriert sich der IR-Plan ausschließlich auf Sicherheitsvorfälle, insbesondere auf Cyberangriffe. Dazu gehören Angriffe mit Malware, unbefugter Zugriff auf Daten, Social-Engineering-Attacken oder interne Sicherheitsverstöße.

Ein wirksamer IR-Plan umfasst:

- Definition von Vorfällen: Welche Ereignisse gelten als sicherheitsrelevant?

- Rollenverteilung: Wer übernimmt technische Analyse, wer rechtliche Bewertung, wer interne und externe Kommunikation?

- Technische Werkzeuge: Welche Systeme zur Erkennung, Protokollierung und Analyse stehen bereit?

- Dokumentationspflichten: Welche Daten und Schritte müssen festgehalten werden, um Compliance-Anforderungen zu erfüllen?

Internationale Standards wie die NIST-Publikation SP 800-61 und das SANS-Modell geben hier klare Rahmenbedingungen vor und empfehlen regelmäßige Tests, Anpassungen und Schulungen.

Ein Incident Response Plan definiert klare Abläufe und Rollen. Bild: ChatGPT (Bild generiert mit KI)

NIST und SANS und der IR-Plan

Für die Erstellung eines Incident Response Plans haben sich international zwei Modelle etabliert, die als Grundlage dienen und sich in vielen Punkten ergänzen: das NIST-Framework und das SANS-Modell.

NIST – National Institute of Standards and Technology: Das NIST ist eine US-Bundesbehörde, die technische Standards und Best Practices veröffentlicht. Für die Vorfallsreaktion ist die NIST Special Publication 800-61 Revision 2 – Computer Security Incident Handling Guide maßgeblich. Dieses Rahmenwerk gliedert den Ablauf in vier Hauptphasen:

- Preparation – Vorbereitungen treffen

- Detection & Analysis – Vorfälle erkennen und analysieren

- Containment, Eradication & Recovery – Eindämmung, Beseitigung und Wiederherstellung

- Post-Incident Activity – Nachbereitung und Verbesserung

Neben den Phasen liefert NIST Empfehlungen zu Messgrößen, Rollen, Kommunikationswegen und technischer Ausstattung.

SANS – SysAdmin, Audit, Network, and Security Institute: SANS ist eine internationale Organisation für IT-Sicherheitsschulungen und Forschung. Ihr Modell ist besonders praxisnah und wird in vielen Unternehmen direkt umgesetzt. Die sechs SANS-Phasen sind:

- Preparation – Vorbereitung

- Identification – Vorfall identifizieren

- Containment – Ausbreitung eindämmen

- Eradication – Ursache beseitigen

- Recovery – Systeme wiederherstellen

- Lessons Learned – Erfahrungen dokumentieren und Verbesserungen ableiten

Im Unterschied zu NIST trennt SANS die Identifikation vom Analyseprozess deutlicher und legt besonderen Wert auf die „Lessons Learned“-Phase. In der Praxis kombinieren viele Organisationen Elemente beider Modelle: den strukturierten, auditfähigen Rahmen von NIST und die praxisnahen Detailabläufe von SANS. So entsteht ein flexibler, aber dennoch standardkonformer Incident Response Plan.

Die sechs Phasen von NIST und SANS

NIST und SANS unterteilen den Vorfallszyklus in aufeinanderfolgende Phasen, um einen vollständigen, logisch aufgebauten und messbaren Prozess zu gewährleisten. Jede Phase deckt einen spezifischen Abschnitt der Reaktion ab – von der Vorbereitung bis zur Auswertung nach dem Vorfall. So wissen Teams jederzeit, in welchem Stadium sie sich befinden, welche Maßnahmen priorisiert werden und wie Fortschritt gemessen werden kann. Die Phasen im Überblick:

Phase 1 und 2: Vorbereitung; Erkennung und Analyse

Die Vorbereitung ist die wichtigste Phase, obwohl sie vor einem Vorfall liegt: Teams werden zusammengestellt, Zuständigkeiten festgelegt, Eskalationsstufen dokumentiert und Werkzeuge implementiert. Technische Basis sind Systeme wie Security Information and Event Management (SIEM), Endpoint Detection and Response (EDR) sowie sichere Administrationskonten („Break-Glass-Accounts“). Risikobewertungen helfen, Prioritäten zu setzen: Welche Systeme sind geschäftskritisch? Welche Angriffsvektoren sind am wahrscheinlichsten? Diese Analysen bilden die Grundlage für alle folgenden Schritte. Ergänzt wird die Vorbereitung durch Übungen, bei denen Angriffsszenarien durchgespielt und Reaktionszeiten gemessen werden.

Sobald Sie einen Vorfall vermuten muss er in der Phase der Erkennung und Analyse zweifelsfrei identifiziert werden, indem Protokolle aus Firewalls, Servern, EDR-Systemen und Cloud-Diensten ausgewertet werden. Automatisierte Alarme müssen auf ihre Relevanz geprüft werden, um Fehlalarme zu vermeiden. Die Analyse umfasst eine Klassifizierung nach Schweregrad, Ausbreitungsgrad und potenziellen Auswirkungen mit dem Ziel, schnell zu erkennen, ob es sich um einen isolierten Vorfall oder eine breit angelegte Kompromittierung handelt.

Ein eingespieltes Team arbeitet gemeinsam an der Erkennung und Analyse von Sicherheitsvorfällen. Bild: ChatGPT (Bild generiert mit KI)

Phase 3 und 4: Eindämmung und Beseitigung

Während der Eindämmung geht es darum, den Schaden zu begrenzen und die Ausbreitung der Bedrohung zu stoppen. Kurzfristige Maßnahmen sind die physische oder logische Trennung betroffener Systeme vom Netz. Langfristige Maßnahmen können die zusätzliche Segmentierung des Netzwerks oder die Einschränkung von Benutzerrechten umfassen. Entscheidend ist, dass Eindämmungsschritte so erfolgen, dass Beweise nicht zerstört werden – forensische Sicherungen müssen Vorrang haben.

Es folgt die Beseitigung, wobei die Ursache des Vorfalls entfernt wird. Dazu kann gehören, Schadsoftware von Systemen zu löschen, kompromittierte Konten zu sperren oder Schwachstellen zu patchen. Wichtig ist zudem, versteckte Persistenzmechanismen wie geplante Tasks, manipulierte Startskripte oder zusätzliche Benutzerkonten, die von Angreifern angelegt wurden, zu identifizieren.

Phase 5 und 6: Wiederherstellung und Nachbereitung

In der Wiederherstellung werden Systeme wieder in den produktiven Betrieb überführt. Dies geschieht auf Basis geprüfter Backups oder Neuinstallationen. Patches werden eingespielt, Zugangsdaten geändert und Sicherheitskontrollen verschärft. Parallel wird die Umgebung überwacht, um sicherzustellen, dass keine erneuten Angriffe stattfinden.

In der Nachbereitung („Lessons Learned“) wird der gesamte Vorfall ausgewertet: Wie wurde er erkannt? Waren die Reaktionszeiten ausreichend? Welche Maßnahmen waren wirksam, welche weniger? Die Ergebnisse fließen in die Optimierung des IR-Plans ein. Zusätzlich werden Schulungen angepasst, Technik erweitert und Kommunikationswege optimiert.

Die konsequente Umsetzung dieser sechs Phasen sorgt dafür, dass ein Unternehmen in jeder Situation strukturiert handelt, Schäden wirksam begrenzt und aus jedem Vorfall lernt, um die eigene Sicherheitslage dauerhaft zu stärken.

Klare Verantwortlichkeiten sind entscheidend für schnelle Reaktionen. Bild: ChatGPT (Bild generiert mit KI)

Incident Response Plan: Organisatorische Grundlagen

Ein Incident Response Plan ist allerdings immer nur so gut wie seine Umsetzung. Deshalb müssen organisatorische Strukturen klar festgelegt sein:

- Koordination: Wer trägt die Gesamtverantwortung und wer entscheidet über Eskalationen?

- Technische Analyse: Wer ist verantwortlich für Forensik, Log-Auswertung und Bedrohungseinschätzung?

- Recht und Compliance: Wer übernimmt die Bewertung nach DSGVO und die Meldung an Behörden?

- Kommunikation: wer gibt interne Updates, informiert Kunden und kümmert sich um die Pressearbeit?

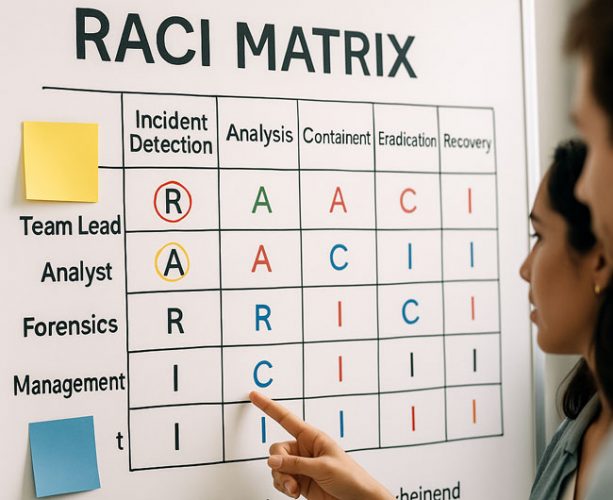

Nützlich ist dafür eine RACI-Matrix – sie ordnet für jede Aufgabe zu, wer verantwortlich (Responsible), rechenschaftspflichtig (Accountable), beratend (Consulted) und informiert (Informed) ist.

Ransomware-Angriff – Umsetzung im Incident Response Plan

Ransomware zählt zu den gefährlichsten und zugleich häufigsten Angriffsszenarien, denen Unternehmen heute ausgesetzt sind – daher eignen sie sich besonders, um den Ablauf eines Incident Response Plans zu verdeutlichen.

Sofortmaßnahmen: Bei Verdacht auf Ransomware zählt jede Minute. Trennen Sie zuerst betroffene Systeme physisch oder logisch vom Netzwerk, um die Verschlüsselung weiterer Systeme zu verhindern. Sichern Sie alle relevanten Protokolle und wechseln Sie Kommunikationskanäle auf vorab definierte, sichere Systeme. Überprüfen Sie Backups und – falls sie online eingebunden sind – trennen Sie sie sofort.

Eindämmung und Segmentierung: Die Netzwerkausbreitung stoppen Sie durch Blockregeln auf Switches und Firewalls. Ist der Befall lokal begrenzt, reicht die Isolation einzelner Geräte; bei unklarer Lage empfiehlt sich die Segmentierung ganzer Subnetze. EDR-Systeme können Prozesse beenden, die bekannte Ransomware-Signaturen aufweisen.

Analyse der Ransomware-Variante und Erstzugang: Die Identifizierung der Ransomware-Familie ermöglicht eine gezielte Suche nach bekannten Entschlüsselungstools. Parallel wird der Erstzugang analysiert – häufig sind Phishing-E-Mails, unsichere Remote-Dienste oder gestohlene Zugangsdaten der Auslöser. Schwachstellen sollten Sie patchen, Dienste deaktivieren.

Datenexfiltration und rechtliche Folgen: Viele Angreifer setzen auf „Double Extortion“: Neben der Verschlüsselung werden Daten entwendet. Das Sicherheitsteam sucht gezielt nach ungewöhnlichen Datenströmen, prüft Cloud-Protokolle und DLP-Warnungen. Sind personenbezogene Daten betroffen, müssen Sie zudem die zuständige Aufsichtsbehörde binnen 72 Stunden informieren. Je nach Risiko ist auch eine Benachrichtigung der Betroffenen erforderlich.

Backup-Strategie und Wiederherstellung: Überprüfen Sie Backups auf Integrität und Befall. „Immutable“ oder offline gespeicherte Sicherungen sind besonders wertvoll, da sie nicht nachträglich verändert werden können. Die Wiederherstellung erfolgt ausschließlich auf neu aufgesetzten Systemen, nachdem Malware-Scans gelaufen sind.

Wer diese Schritte konsequent anwendet und regelmäßig übt, erhöht die Chancen erheblich, einen Ransomware-Angriff ohne existenzbedrohende Folgen zu überstehen.

Unveränderliche Backups sind ein sicherer Schutz vor Manipulation. Bild: ChatGPT (Bild generiert mit KI)

Checkliste für den Incident Response Plan

Eine praxistaugliche Checkliste erleichtert es, in der Stresssituation eines Sicherheitsvorfalls keine entscheidenden Maßnahmen zu vergessen. Ein vollständiger IR-Plan enthält mindestens:

- Klare Definitionen von Sicherheitsvorfällen

- Detaillierte Melde- und Eskalationswege

- Festgelegte Rollen und Stellvertretungen

- Technische Mindestanforderungen (EDR, SIEM, Netzwerksegmentierung)

- Backup- und Wiederherstellungsverfahren

- Vorlagen für Behörden- und Kundenmeldungen

- Verfahren zur Nachbereitung und Plananpassung

Mit einer gut gepflegten und getesteten Checkliste behalten Verantwortliche auch unter hohem Druck den Überblick und können gezielt die richtigen Schritte einleiten.

Unterstützung durch PC-SPEZIALIST

Ein Incident Response Plan ist kein einmalig erstelltes Dokument, sondern ein lebendiges Arbeitsinstrument, das der IT-Fachmann Ihres Vertrauens regelmäßig prüft, anpasst mit Ihnen übt, da sich Sicherheitsbedrohungen kontinuierlich weiterentwickeln, neue Angriffsmethoden entstehen und sich gesetzliche Anforderungen ändern. Deshalb ist es entscheidend, den Plan fortlaufend mit aktuellen Erkenntnissen aus Technik, Recht und Praxis zu aktualisieren.

PC-SPEZIALIST begleitet Unternehmen in allen Phasen dieses Prozesses. Das umfasst nicht nur die Erstellung eines maßgeschneiderten IR-Plans, sondern auch dessen Integration in bestehende IT-Sicherheitsstrukturen. Durch diese ganzheitliche Herangehensweise wird der IR-Plan zu einem praktischen Werkzeug, das im Ernstfall zuverlässig funktioniert und gleichzeitig den kontinuierlichen Verbesserungsprozess unterstützt.

Sie haben konkrete Fragen zur IT-Sicherheit in Ihrem Unternehmen? Dann nehmen Sie noch heute Kontakt zu PC-SPEZIALIST in Ihrer Nähe auf und lassen Sie sich umfangreich beraten.

_______________________________________________

Quellen: security-insider, secureframe, ibm, computerweekly, Unsplash/Israel Andrade (Headerbild)

Schreiben Sie einen Kommentar