Bei Adversary-in-the-Middle (AitM) handelt es sich um eine weiterentwickelte Form von Man-in-the-Middle (MitM). AitM-Angriffe sind auf die Unterwanderung aktueller Authentifizierungen ausgerichtet und wirken sogar, wenn Multi-Faktor-Verfahren aktiv sind.

Die ausgefeilte Phishing-Methode hebelt gängige Schutzmechanismen aus und ermöglicht Session-Übernahmen in Echtzeit. Wie AitM funktioniert und was Sie dagegen tun können, erfahren Sie im Beitrag.

Unser Beitrag über Adversary-in-the-Middle (AitM) im Überblick:

Was ist ein Adversary-in-the-Middle-Angriff?

Ein klassischer Man-in-the-Middle-Angriff (MitM) schaltet sich in eine bestehende Kommunikation zwischen zwei Parteien ein – etwa zwischen einem Webbrowser und einem Server. Ziel ist es, Daten unbemerkt abzufangen, mitzulesen oder zu manipulieren. Der Angriff findet meist auf Netzwerkebene statt, z. B. über ein kompromittiertes WLAN oder DNS-Spoofing. Typisch ist, dass beide Seiten (Nutzer und Server) nichts vom Eingriff merken.

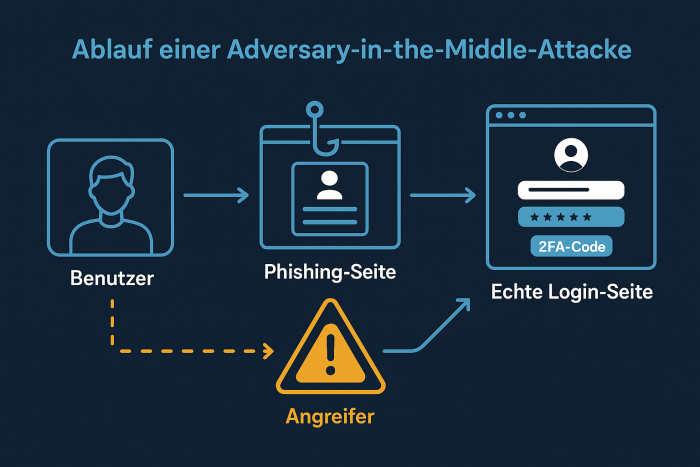

Adversary-in-the-Middle (AitM) ist eine weiterentwickelte Form des klassischen MitM – speziell zugeschnitten auf moderne Webauthentifizierungen – die sich ins Deutsche mit etwa „Widersacher in der Mitte“ übersetzen lässt. Bei einem AitM-Angriff agiert der Angreifer als feindlicher Mittelsmann zwischen Nutzer und echter Anmeldeseite. AitM-Angriffe sind besonders hinterhältig, weil sie den kompletten Login-Prozess in Echtzeit manipulieren. Der Nutzer interagiert vermeintlich mit der echten Website, in Wahrheit aber mit einer manipulierten Kopie. Die eingegebenen Login-Daten landen beim Angreifer, der diese sofort an die echte Seite weiterreicht – inklusive dem Zwei-Faktor-Code. Damit gelingt es, eine vollständige Authentifizierung zu simulieren und die Session zu übernehmen. Das bedeutet: Der Angreifer kann auf E-Mails, Cloud-Anwendungen oder interne Portale zugreifen – als wäre er der legitime Nutzer. Sicherheitsmechanismen wie Gerätebindung oder IP-Checks greifen häufig nicht, da die Session direkt übergeben wird.

Symbolische Darstellung eines Cyberangriffs: Ein Angreifer verschafft sich Zugriff auf die IT-Infrastruktur eines Unternehmens. Bild: ChatGPT [Bild mit KI erstellt]

Ablauf von Adversary-in-the-Middle-Attacken

Große Device-Code-Phishing-Kampagnen setzen gezielt Adversary-in-the-Middle-Techniken ein. Dabei wird häufig eine bekannte Plattform wie Microsoft 365 oder Google Workspace imitiert – samt realistisch wirkender Login-Maske und originalgetreuer Markenelemente. AitM wird heute zunehmend über Phishing-as-a-Service-Plattformen bereitgestellt. PhaaS-Plattformen erstellen Duplikate von echten Websites und nutzen moderne Angriffstechniken wie AitM, um 2FA-geschützte Logins zu simulieren und diese so zu kompromittieren. Klassische Schutzmaßnahmen, die gegen herkömmliches Phishing wirksam sind, reichen gegen AitM-Angriffe oft nicht mehr aus.

Der konkrete Ablauf von AitM-Angriffen: Eine täuschend echt wirkende Phishing-Seite fragt beim entsprechenden Einsatz Benutzername und Passwort ab – und leitet diese in Echtzeit an die echte Plattform weiter. Diese sendet daraufhin den 2FA-Code, den der Nutzer arglos ebenfalls auf der gefälschten Seite eingibt. Der Code wird abgefangen und sofort im echten System verwendet. Das Ergebnis: Der Angreifer erhält vollständigen Zugriff – trotz aktivierter Zwei-Faktor-Authentifizierung. Der entscheidende Unterschied zu MitM: AitM funktioniert nicht nur über das Mitlesen, sondern greift aktiv in den Login-Prozess ein. Besonders gefährlich ist dabei, dass auch dynamische Faktoren wie 2FA-Codes oder Tokens in Echtzeit abgefangen und weitergeleitet werden. Ziel ist die vollständige Session-Übernahme, nicht nur der Datenklau.

AitM-Angriffe erfolgreich identifizieren

Hinweise auf einen laufenden AitM-Angriff sind schwer zu erkennen. Dennoch sollten folgende Anzeichen stutzig machen:

- Warnungen zu ungültigen oder unbekannten SSL-Zertifikaten

- Plötzliche Wechsel von HTTPS auf HTTP

- Häufige Login-Aufforderungen bei bekannten Diensten

- Ungewöhnliches Netzwerkverhalten wie plötzlich hohe Datenlast oder langsame Verbindung

- Unbekannte Geräte im Unternehmensnetzwerk oder im Benutzerprofil

- Fehlende Sicherheitsindikatoren wie das Schloss-Symbol im Browser

Besonders im Fokus stehen geschäftskritische E-Mail-Konten, Cloud-Zugänge oder Administratoren-Accounts. Sobald ein Angreifer eine Sitzung übernommen hat, kann er unbemerkt auf Daten zugreifen, Zahlungsinformationen manipulieren oder sich in laufende Konversationen einklinken. Das birgt nicht nur ein erhebliches Risiko für Datensicherheit, sondern auch für geschäftliche Abläufe, Vertrauensverhältnisse und Reputationen. Schon einzelne dieser Hinweise sollten zu einer umgehenden Überprüfung führen – idealerweise durch erfahrene IT-Dienstleister wie PC-SPEZIALIST in Ihrer Nähe.

Beim Adversary-in-the-Middle-Angriff leitet der Angreifer den Datenverkehr zwischen Nutzer und echter Login-Seite um – ohne dass der Nutzer es bemerkt. Bild: ChatGPT [Bild mit KI erstellt]

Beispiele für AitM aus der Praxis

Angreifer setzen auf eine Vielzahl technischer Methoden, um sich unbemerkt zwischen Nutzer und legitime Dienste zu schalten – mit dem Ziel, Authentifizierungen zu unterwandern, Kommunikation abzufangen oder sensible Daten zu manipulieren.

- Ein häufiges Einfallstor ist das E-Mail-Hijacking: Sobald Zugangsdaten zu geschäftlichen E-Mail-Konten kompromittiert sind, können Angreifer Konversationen in Echtzeit mitlesen, interne Abläufe auskundschaften und gezielt eingreifen – etwa indem sie Zahlungsanweisungen manipulieren oder sich als Geschäftspartner ausgeben. Die Kommunikation bleibt dabei scheinbar vertrauenswürdig, was das Risiko für Betrug und Datendiebstahl deutlich erhöht.

- Auch Session-Hijacking gehört zum Repertoire von AitM-Angriffen: Angreifer kapern aktive Sitzungen durch den Diebstahl von Session-Tokens und verschaffen sich so Zugang zu Webanwendungen – ohne erneute Anmeldung. In Kombination mit IP- oder DNS-Spoofing lassen sich Nutzer gezielt auf gefälschte Server umleiten, wo Daten unbemerkt abgegriffen werden.

- Ein weiteres Einfallstor ist unsichere WLAN-Kommunikation: Über Methoden wie ARP-Poisoning oder manipulierte Hotspots positionieren sich Angreifer als vermittelnde Instanz im Netzwerkverkehr. Die Folge: Sämtliche übertragenen Daten, von Logins bis hin zu Geschäftsdokumenten, können mitgelesen oder verändert werden.

- Prominente Schadsoftware unterstreicht die Effektivität solcher Techniken: Der Retefe-Trojaner beispielsweise manipulierte Browserzertifikate und leitete Bankdaten trotz aktivierter Zwei-Faktor-Authentifizierung an Angreifer weiter. Noch ausgeklügelter war Flame – eine Spionageplattform, die unter anderem Mikrofone aktivieren, Screenshots erstellen und E-Mail-Kommunikation auf Systemebene kompromittieren konnte.

Ob durch technische Manipulation der Infrastruktur oder durch gezielte Täuschung – Adversary-in-the-Middle-Angriffe setzen genau da an, wo Vertrauen eigentlich geschützt sein sollte: bei Identitäten, Sitzungen und der Kommunikation selbst.

Warum klassische Schutzmaßnahmen bei AitM nicht ausreichen

Viele Unternehmen setzen weiterhin auf klassische Schutzmechanismen wie starke Passwörter, Zwei-Faktor-Authentifizierung (2FA), Antivirenlösungen und Firewalls. Diese Grundlagen sind auf jeden Fall absolut wichtig und essenziell – allein aber bei zeitgemäßen Angriffstechniken wie Adversary-in-the-Middle (AitM) längst nicht mehr ausreichend.

AitM hebelt selbst fortgeschrittene Schutzbarrieren aus, indem es den Login-Prozess in Echtzeit kompromittiert. Selbst, wenn Nutzer ein korrektes Passwort und einen gültigen 2FA-Code eingeben, können Angreifer die komplette Session übernehmen – ganz ohne Fehlermeldung oder verdächtige Aktivität aus Sicht des Users. Besonders gefährdet sind Cloud-Dienste wie Microsoft 365, Google Workspace oder Salesforce, da sie browserbasiert und dadurch besonders anfällig für Phishing-Attrappen sind.

Auch HTTPS-Verschlüsselungen, oft als Sicherheitsindikator wahrgenommen, bieten bei AitM keinen ausreichenden Schutz. Die Verbindung zur echten Seite besteht zwar – aber über den Umweg eines Angreifers, der alle Datenpakete mitschneidet und weiterleitet. Firewall- und Antivirenlösungen erkennen AitM-Angriffe in der Regel nicht, da diese über legitime Kommunikationskanäle erfolgen. Noch problematischer: Angriffe über PhaaS-Plattformen sind standardisiert, einfach skalierbar und damit auch für weniger technisch versierte Angreifer leicht nutzbar.

![Schematische Infografik zeigt, wie PhaaS-Plattformen Zwei-Faktor-Authentifizierung (2FA) mit Adversary-in-the-Middle-Techniken (AiTM) umgehen. Zu sehen sind Icons für Phishing-Seiten, manipulierte Login-Prozesse und verschlüsselte Kommunikation. Bild: ChatGPT [Bild mit KI erstellt]](https://pcspezialist.de/blog/wp-content/uploads/2025/05/56b5e3c6-a9ad-40c4-9d10-d6e0d5daef1e-333x500.png)

Exkurs: PhaaS-Plattformen nutzen moderne Angriffstechniken wie AiTM, um selbst 2FA-geschützte Logins zu kompromittieren. Klassische Schutzmaßnahmen reichen allein oft nicht mehr aus. Bild: ChatGPT [Bild mit KI erstellt]

Möglichkeiten zum Schutz vor Adversary-in-the-Middle-Angriffen

Um sich wirksam vor Adversary-in-the-Middle (AiTM)-Angriffen zu schützen, kommt es weniger auf die bloße Reaktion im Ernstfall an – denn die Angriffsmethoden sind oft so raffiniert und in Echtzeit ausgeführt, dass klassische Schutzmechanismen zu spät greifen. Vielmehr liegt der Schlüssel in einer durchdachten, vorausschauenden Sicherheitsstrategie, die moderne Authentifizierungsverfahren, kontextbasierte Zugriffskontrollen und gezielte Sensibilisierung miteinander kombiniert. Die folgenden Maßnahmen haben sich dabei als besonders wirksam erwiesen:

- Technische Schutzmaßnahmen:

- HTTPS-Verbindungen und Zertifikatsprüfung nutzen: Sich ausschließlich über gesicherte Verbindungen anzumelden und dabei auf gültige SSL-Zertifikate zu achten, bleibt eine wichtige Grundregel.

- Passwortlose Authentifizierung: Biometrische Verfahren oder sicherheitszertifizierte Authenticator-Apps verhindern, dass klassische Zugangsdaten überhaupt abgefangen werden können.

- Device-Bindings: Der Zugriff auf Dienste wird an registrierte Endgeräte gebunden, sodass unbekannte Geräte – selbst mit gültigen Anmeldedaten – keinen Zugang erhalten.

- Conditional Access Policies: Durch Regeln, die Anmeldungen nur unter bestimmten Bedingungen (z. B. Uhrzeit, Standort oder Gerätetyp) erlauben, lassen sich verdächtige Aktivitäten automatisiert blockieren.

- VPN bei öffentlichen Netzwerken: Öffentliche WLANs sind besonders anfällig – ein sicher konfigurierter VPN ist hier essenziell.

- Phishing-Erkennungssysteme: Tools zur Erkennung gefälschter Webseiten und schadhafter Links bieten zusätzlichen Schutz gegen AiTM-Phishing-Kampagnen.

- Verhaltensbasierte Schutzmaßnahmen:

- Links in E-Mails prüfen: Keine Links in Nachrichten unbekannter Absender anklicken – besonders nicht, wenn sie zur Anmeldung auf scheinbar bekannten Portalen auffordern.

- Regelmäßige Schulungen: Regelmäßige Awareness-Schulungen zu neuen Phishing- und Angriffstechniken helfen dabei, moderne Phishing-Methoden zu erkennen und gefährliche Fehlklicks zu vermeiden.

- Zero-Trust-Prinzip: Jeder Zugriff wird kontextabhängig geprüft – selbst nach erfolgter Authentifizierung –, was die Angriffsfläche weiter reduziert.

- Kontextbasierte Sicherheitsmechanismen:

- Verhaltensanalysen (Continuous Adaptive Trust CAT): Erkennen verdächtiger Login-Muster.

- Geofencing: Zugriff auf bestimmte geografische Regionen beschränken. Denn Systeme, die ungewöhnliche Anmeldemuster erkennen oder den Zugriff geografisch einschränken, erhöhen die Sicherheit deutlich.

- Access-Policies: Anmeldungen an Netzwerkbedingungen oder Tageszeiten koppeln.

Nur mit einer solchen mehrschichtigen, dynamischen Sicherheitsarchitektur lässt sich das Risiko von AiTM-Angriffen nachhaltig minimieren. Entscheidend ist, dass Technik und Nutzerverhalten Hand in Hand gehen – und dass Schutzmaßnahmen sich kontinuierlich an die sich wandelnden Bedrohungsszenarien anpassen. Halten Sie sich an diese Tipps, um vor Man-in-the-Middle-Attacken bestmöglich geschützt zu sein. Sollten Sie bei der Umsetzung von Sicherheitsmaßnahmen Unterstützung benötigen, ist PC-SPEZIALIST in Ihrer Nähe Ihr geeigneter Ansprechpartner.

Übersicht bewährter Schutzmaßnahmen gegen Adversary-in-the-Middle-Angriffe, unterteilt in technische, verhaltensbasierte und kontextbezogene Sicherheitsebenen. Bild: ChatGPT [Bild mit KI erstellt]

IT-Sicherheit nachhaltig stärken – mit PC-SPEZIALIST

Die zunehmende Verbreitung von Adversary-in-the-Middle-Angriffen und anderen fortschrittlichen Angriffsmethoden, die vor allem in Rahmen von Phishing-as-a-Service-Kampagnen stattfinden, zeigt deutlich: Die Bedrohungslage entwickelt sich dynamisch weiter, sodass klassische Sicherheitsmaßnahmen allein längst nicht mehr ausreichend sind. Unternehmen benötigen heute eine ganzheitliche und stets aktuelle IT-Sicherheitsstrategie, um ihre Infrastruktur effektiv gegen moderne Cyberangriffe zu schützen.

Ob Sie Ihre IT präventiv schützen oder nach einem akuten Vorfall absichern möchten: Durch Zusammenarbeit mit PC-SPEZIALIST in Ihrer Nähe können Sie Ihre IT-Infrastruktur nachhaltig und umfassend stärken.

IT-Sicherheit visuell dargestellt mit Schutzschild und gesichertem Laptop als Symbol für ganzheitliche Sicherheitslösungen. Bild: ChatGPT [Bild mit KI erstellt]

Patch-Management als zentrale Sicherheitsmaßnahme

Ein essenzieller Bestandteil zeitgemäßer IT-Sicherheitskonzepte ist ein professionelles Patch-Management. Regelmäßige Sicherheitsupdates schließen kritische Schwachstellen zuverlässig und reduzieren damit gezielt die Angriffsfläche. Gerade veraltete Software bietet Cyberkriminellen ein attraktives Einfallstor – insbesondere im Kontext von AitM-Angriffen, die darauf abzielen, moderne Anmeldeverfahren zu umgehen. Allerdings stellen regelmäßige Updates kleinere und mittelständische Unternehmen oft vor Herausforderungen. Begrenzte personelle und technische Ressourcen führen nicht selten dazu, dass notwendige Updates verzögert oder gar nicht installiert werden.

Hier setzt PC-SPEZIALIST in Ihrer Nähe an und übernimmt für Sie das Patch-Management. Als Ihre externe IT-Abteilung oder Unterstützung Ihres IT-Teams sorgt er dafür, dass Systeme, Software und Endgeräte stets auf dem aktuellsten Stand bleiben. Zusätzlich enthält unser IT-Basisschutz leistungsstarke Standardkomponenten wie Managed Antivirus und eine professionelle Hardware-Firewall. Diese Kombination garantiert ein solides und zuverlässiges Sicherheitsniveau.

Ergänzende Sicherheitsstrategie: Zero-Trust-Modell

Darüber hinaus empfehlen wir ergänzend die Einführung eines Zero-Trust-Modells („Never trust, always verify“). Bei diesem modernen Sicherheitsansatz wird jeder Zugriff – ganz gleich, ob innerhalb oder außerhalb Ihres Unternehmensnetzwerks – kontinuierlich überprüft und nur unter klar definierten Bedingungen freigegeben. Auf diese Weise lassen sich auch komplexe Bedrohungen wie AitM-Angriffe wirksam erkennen und effektiv verhindern. Alternativen zu Zero-Trust gibt es natürlich auch, so beispielsweise die benutzerbestimmte Zugriffskontrolle, die wir ebenfalls gern für Sie einrichten können.

_______________________________________________

Quellen: connect professional, Hornetsecurity, proofpoint, Pexels/Zachary DeBottis (Headerbild)

Schreiben Sie einen Kommentar