Command-and-Control-Server (C2-Server) steuern infizierte Netzwerke und stellen dadurch für Unternehmen eine erhebliche Bedrohung dar.

Kleine und mittelständische Unternehmen (KMU) sind besonders gefährdet, wenn es um Angriffe durch C2-Server geht. Erfahren Sie hier, wie Sie sich effektiv schützen können und wie PC-SPEZIALIST Sie dabei unterstützen kann.

Unser Beitrag über Command-and-Control (C2) im Überblick:

Command-and-Control-Server – Definition

Command-and-Control-Server (auch C&C- oder C2-Server) sind ein essenzieller Bestandteil moderner Cyberangriffe. Sie dienen Angreifern als zentrale Plattformen, um infizierte Netzwerke oder Systeme effektiv zu kontrollieren und ihre Angriffe zu koordinieren.

Command-and-Control-Server sind das Bindeglied, das Cyberkriminellen die Verteilung von Schadsoftware, die Steuerung infizierter Systeme und das unbemerkte Abgreifen oder Manipulieren von Daten ermöglicht. Sie bilden somit die Grundlage für die Durchführung komplexer und hochentwickelter Angriffe.

Die Funktion dieser Server geht weit über reine Steuerungsaufgaben hinaus. Sie ermöglichen eine bidirektionale Kommunikation zwischen Angreifern und kompromittierten Geräten. Dadurch können nicht nur Befehle übertragen, sondern auch sensible Daten wie Unternehmensinformationen oder Zugangsdaten an die Angreifer zurückgesendet werden.

Einsatzmöglichkeiten von C2-Servern

Moderne Command-and-Control-Server sind äußerst anpassungsfähig und können für unterschiedliche Zwecke eingesetzt werden:

- Koordination von Angriffen: Command-and-Control-Server ermöglichen die Durchführung orchestrierter Attacken, wie etwa Distributed-Denial-of-Service (DDoS)-Angriffe, bei denen mehrere Geräte gleichzeitig eine Zielressource überlasten.

- Spionage und Datenexfiltration: Unternehmen werden gezielt infiltriert, um vertrauliche Informationen auszulesen. Diese Daten können dann über den C2-Server an die Angreifer zurückgespielt werden. Angreifer können so sensible Informationen wie Passwörter, finanzielle Daten oder geschützte Unternehmensinformationen aus den infizierten Systemen extrahieren.

- Schadsoftware-Verteilung: Command-and-Control-Server dienen als Plattform für das Nachladen oder Aktualisieren von Malware, um deren Wirksamkeit zu erhöhen oder Sicherheitsmaßnahmen zu umgehen.

- Ransomware-Kampagnen: Angreifer nutzen die Server, um infizierte Geräte zu verschlüsseln und Lösegeld zu fordern. Über den Command-and-Control-Server erfolgt sowohl die Verteilung der Ransomware als auch die Verwaltung der Kommunikation mit den Opfern.

- Steuerung und Verstärkung von Botnetzen: C2-Server können nicht nur die bestehenden Mitglieder eines Botnetzes steuern, sondern auch neue Geräte infizieren und in die Infrastruktur integrieren. Die Botnetze können sie anschließend für Spam-Kampagnen, DDoS-Angriffe oder das Mining von Kryptowährungen nutzen.

Die Bandbreite der Einsatzmöglichkeiten reicht dabei von Massenangriffen, die tausende Systeme umfassen, bis hin zu gezielten Attacken auf einzelne Unternehmen oder kritische Infrastrukturen. Zu den zentralen Aufgaben von C2-Servern gehören.

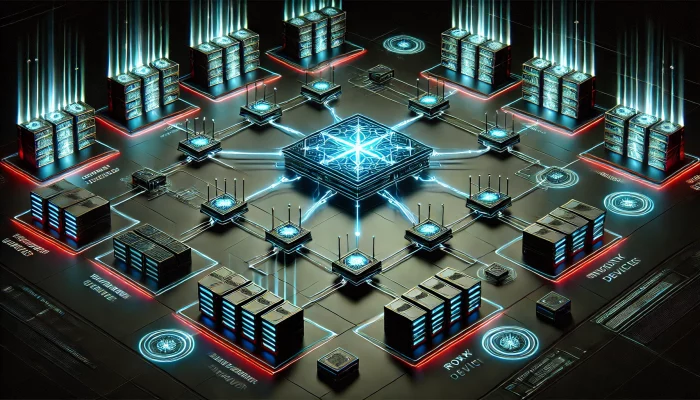

Schematische Darstellung von zentralem C2-Server als Knotenpunkt eines weit verzweigten Netzwerks. Bild: ChatGPT/Dall-E [Bild mit KI erstellt]

C2-Infrastruktur

Die Architektur von Command-and-Control-Servern bzw. Command-and-Control-Infrastrukturen wird entsprechend der Anforderungen des Angriffs und den Zielen der Angreifer gewählt. Jede Struktur bietet den Angreifern spezifische Vor- und Nachteile in Bezug auf Effizienz, Sicherheit und Anonymität:

- Sterntopologie ist eine einfache Struktur, die aus einem zentralen Server besteht , der alle kompromittierten Clients direkt steuert. Sie ist für Angreifer leicht zu implementieren und ermöglicht eine schnelle Kommunikation. Allerdings birgt diese Architektur für Kriminelle ein hohes Risiko, da der zentrale Server als Single Point of Failure (SPOF) fungiert. Wird der Server entdeckt und abgeschaltet, bricht zum Glück die gesamte Infrastruktur zusammen.

- Mit der Multi-Server-Topologie kommen mehrere Server zum Einsatz, die redundant betrieben werden. Diese Konfiguration erhöht die Ausfallsicherheit und minimiert das Risiko eines Komplettausfalls durch Redundanzmechanismen. Sie erfordert für Kriminelle jedoch eine höhere organisatorische und technische Komplexität bei der Implementierung und Verwaltung.

- Hierarchische Topologie nutzt Proxy-Server, um die eigentlichen Command-and-Control-Server zu verschleiern. In dieser mehrstufigen Architektur kommunizieren die kompromittierten Clients zunächst mit Proxy-Servern, die dann als Vermittler zu den eigentlichen C2-Servern fungieren. Diese Methode erhöht die Anonymität der Angreifer erheblich, bringt jedoch längere Kommunikationslatenzen mit sich. Zudem erfordert sie fortgeschrittenes technisches Know-how und eine detaillierte Planung.

Die Wahl der Architektur hängt von den spezifischen Anforderungen der Angreifer ab. Während die Sterntopologie Kriminelle oft durch Einfachheit überzeugt, bieten die Multi-Server- und hierarchischen Architekturen zusätzliche Schlagkraft und Widerstandsfähigkeit, jedoch auf Kosten der Komplexität. Diese Flexibilität macht Command-and-Control-Server zu einem vielseitigen Werkzeug in der Cyberkriminalität und zugleich zu einer enormen Herausforderung für IT-Sicherheitsmaßnahmen.

C2-Infrastructure-as-a-Service

Mit dem Aufstieg von „as-a-Service“-Modellen in der Cyberkriminalität hat sich auch die Bereitstellung von Command-and-Control-Infrastruktur als Dienstleistung etabliert. Dieses Geschäftsmodell, bekannt als C2-Infrastructure-as-a-Service, ermöglicht es Angreifern, ohne tiefgehende technische Kenntnisse komplexe Angriffe zu starten und zu leiten. Die notwendige Infrastruktur für die Kommunikation zwischen Angreifern und kompromittierten Geräten wird von spezialisierten Anbietern bereitgestellt und kann flexibel genutzt werden.

Ein bekanntes Beispiel für die Nutzung von C2-Infrastructure-as-a-Service ist Xloader, der Nachfolger von FormBook. Ursprünglich wurde FormBook als eigenständige Malware verkauft, doch im Jahr 2017 veröffentlichten Kriminelle den Quellcode im Darknet. Dies führte zu einem Wandel des Geschäftsmodells: Die Betreiber begannen, ihre C2-Infrastruktur als Service anzubieten, anstatt die Malware selbst. Dieses Modell erwies sich als effizienter und profitabler, da es nicht nur die Einstiegshürden für Angreifer senkte, sondern auch den Schutz der Infrastruktur vor Diebstahl verbesserte. Diese Weiterentwicklung hat Xloader zu einer der gefährlichsten Malware-Lösungen gemacht, die heute im Rahmen von Malware-as-a-Service verfügbar sind.

Verschiedene Command-and-Control-Architekturen und das wachsende Geschäftsmodell von C2-Infrastructure-as-a-Service werden für KMU zur immer größeren Gefahr. Bild: ChatGPT/Dall-E [Bild mit KI erstellt]

Command-and-Control-Kommunikation (C2-Kommunikation)

Die Kommunikation zwischen Command-and-Control-Servern und kompromittierten Geräten bildet den zentralen Mechanismus. Er ermöglicht es den Angreifern, ihre Befehle auszuführen und die Kontrolle über infizierte Systeme zu behalten. Diese Verbindung ist entscheidend für den Erfolg von Cyberangriffen, da sie eine Echtzeit-Kontrolle über die betroffenen Geräte ermöglicht.

Angreifer nutzen C2-Kanäle, um ihre Aktivitäten zu verschleiern und Sicherheitsmaßnahmen zu umgehen bzw. um …

- Befehle zu übermitteln: Angreifer können Anweisungen wie (übertragen dargestellt) „Starte einen DDoS-Angriff“ oder „Exfiltriere Daten“ senden.

- Statusberichte zu erhalten: Die infizierten Geräte übermitteln Informationen zurück, beispielsweise über die Anzahl der infizierten Systeme oder den Erfolg eines ausgeführten Befehls.

- Malware einzurichten oder zu aktualisieren: Über den C2-Server kann Schadsoftware dynamisch nachgeladen oder aktualisiert werden, um Sicherheitsmaßnahmen zu umgehen.

Die Kommunikation erfolgt in der Regel über bidirektionale Kanäle zwischen den infizierten Geräten (Clients) und dem Command-and-Control-Server.

Protokolle und Technologien der C2-Kommunikation

Die Auswahl der Kommunikationsmethoden für Command-and-Control-Server hängt von den Zielen der Angreifer und der Notwendigkeit ab, möglichst unentdeckt zu bleiben. Zu den am häufigsten genutzten Protokollen gehören:

- HTTP/HTTPS: Diese Protokolle tarnen den schädlichen Datenverkehr als regulären Webverkehr, da sie Ports (wie zum Beispiel 80 und 443) nutzen, die häufig von legitimen Webanwendungen verwendet werden. Der Android-Trojaner Android.Trojan-Spy.Buhsam.A wurde so beispielsweise über Websockets verbreitet. Die Verwendung von HTTPS verschlüsselt zusätzlich die Kommunikation, wodurch eine Überwachung erheblich erschwert wird.

- IRC (Internet Relay Chat): Dieses einfache Kommunikationsprotokoll ermöglicht direkte Interaktionen zwischen Server und Client. Aufgrund seiner leichten Erkennbarkeit wird IRC jedoch zunehmend seltener eingesetzt.

- DNS (Domain Name System): Angreifer nutzen DNS-Anfragen, um Befehle zu übermitteln oder Daten zu exfiltrieren. Da DNS-Kommunikation essenziell für den Betrieb des Internets ist, gestaltet sich deren Blockierung schwierig.

- Soziale Netzwerke und Cloud-Dienste: Plattformen wie Twitter oder Dienste wie AWS werden gelegentlich für Command-and-Control-Kommunikation missbraucht. Die weitverbreitete Nutzung dieser Dienste für legitime Zwecke macht es besonders schwierig, solche Aktivitäten zu erkennen und zu unterbinden.

Komplexität der C2-Kommunikation: Verschleierungsmethoden

Command-and-Control-Server setzen fortschrittliche Verschleierungsmethoden ein, um ihre Aktivitäten vor Sicherheitslösungen wie Antivirenprogrammen oder Intrusion Detection Systems (IDS) zu verbergen. Zu den bekanntesten Verschleierungsmethoden gehören:

- Dynamische Domains: Angreifer ändern regelmäßig die Domain-Namen ihrer Command-and-Control-Server. Diese Praxis, auch als Domain Fluxing bekannt, erschwert die Nachverfolgung und blockiert traditionelle Sicherheitsmechanismen wie statische Blacklists.

- Proxy-Server: Proxy-Server agieren als Zwischenstationen, die den eigentlichen Standort des Command-and-Control-Servers verschleiern. Dadurch bleibt die Ursprungs-IP-Adresse des Angreifers verborgen, was eine Rückverfolgung erschwert.

- Verschlüsselung und Nutzung von Backdoors: Die Kommunikation zwischen Command-and-Control-Servern und den kompromittierten Geräten wird verschlüsselt, um Überwachungstechniken wie Deep Packet Inspection (DPI) zu umgehen. Zudem können Angreifer über Backdoors speziell eingerichtete Kanäle schaffen, wie es beispielsweise bei Angriffen der Art CRON#TRAP der Fall ist. Diese Backdoors erlauben eine besonders unauffällige Kommunikation.

- Missbrauch legitimer Dienste: Angreifer nutzen teilweise bekannte Dienste wie Google Sheets, um ihre C2-Kommunikation zu tarnen. Die Nutzung solcher Dienste, die üblicherweise als vertrauenswürdig eingestuft werden, macht es Sicherheitslösungen besonders schwer, den Datenverkehr als schädlich zu identifizieren.

Zu den häufig genutzten Techniken gehören dabei Proxys und Verschlüsselung, die es den Angreifern ermöglichen, eine Entdeckung zu erschweren. Zudem setzen sie auf dynamische IP-Adressen und regelmäßig wechselnde Domain-Namen, um eine Nachverfolgung durch Sicherheitsmaßnahmen zu umgehen.

Aber nicht nur hierüber, sondern auch über Social-Engineering-Methoden können Angreifer Endgeräte kompromittieren. Sie stellen eine erhebliche Herausforderung für IT-Sicherheitslösungen dar. Grund dafür: Sicherheitslösungen zielen darauf ab, C2-Server zu identifizieren und zu blockieren, allerdings macht „die Schachstelle Mensch“ sie oftmals handlungsunfähig. Beispiel dafür: Angreifer verbreiten Rasperry Robin mithilfe von in Unternehmen platzierten USB-Sticks. Öffnen Mitarbeiter die USB-Sticks nicht in einer Sandbox, werden ganze Firmennetzwerke infiltriert.

C2-Kommunikation in Aktion: Einbüßen der Kontrolle durch kompromittierte Arbeitsumgebungen. Bild: ChatGPT/Dall-E [Bild mit KI erstellt]

Warum sind C2-Server für KMU so gefährlich?

Kleine und mittelständige Unternehmen (KMU) sind ein bevorzugtes Ziel von Cyberkriminellen, da sie in der Regel nicht über die gleichen umfassenden Sicherheitsvorkehrungen wie größere Organisationen verfügen. Command-and-Control-Server spielen dabei eine entscheidende Rolle, denn sie bieten Angreifern eine zentrale Plattform zur Steuerung kompromittierter Systeme. Die Auswirkungen solcher Angriffe können für KMU existenzbedrohend sein.

Ein wesentlicher Grund für die Gefährdung von KMU liegt in ihren begrenzten Ressourcen. Viele solcher Unternehmen haben keine eigenen IT-Abteilungen oder Sicherheitsexperten, die Netzwerke kontinuierlich überwachen und Schwachstellen zeitnah beheben können. Und nur die wenigsten nutzen externe Partner wie PC-SPEZIALIST als externe Quasi-IT-Abteilung.

Das führt dazu, dass Angriffe häufig über längere Zeiträume unentdeckt bleiben. Hinzu kommt, dass KMU trotz ihrer geringeren Größe oft sensible Daten wie Kundeninformationen, Finanzdaten und Geschäftsgeheimnisse speichern, die für Cyberkriminelle besonders attraktiv sind. Darüber hinaus fehlen ihnen häufig die finanziellen Mittel, um in fortschrittliche Sicherheitslösungen wie Intrusion-Detection-Systeme bzw. IDS oder Security-Information-and-Event-Management- bzw. SIEM-Systeme zu investieren, was ihre Verwundbarkeit zusätzlich erhöht.

Risiken von C2-Server für Ihr Unternehmen

Kleine und mittelständige Unternehmen sind zunehmend Ziel komplexer Cyberangriffe, bei denen Command-and-Control-Server eine zentrale Rolle spielen. Diese Angriffe können zu erheblichen Betriebsstörungen, finanziellen Schäden und langfristigen Risiken führen. Unterschieden werden kann in konkret-akute und langfristige Risiken durch Command-and-Control-Angriffe:

- Akute Risiken

- Latenz von Angriffen: Kompromittierte Systeme können über längere Zeit unentdeckt bleiben. In dieser Phase sammeln Angreifer systematisch Daten oder infizieren weitere Geräte im Netzwerk.

- Ransomware-Angriffe: Über Command-and-Control-Server gesteuerte Ransomware kann Unternehmensdaten verschlüsseln und hohe Lösegeldforderungen stellen. KMU sind hierbei besonders betroffen, da umfassende Backup-Systeme oft fehlen.

- Datenverlust und Betriebsunterbrechungen: Angriffe können die gesamte IT-Infrastruktur lahmlegen, was zu erheblichen Betriebsstörungen und Umsatzverlusten führt.

- Schadsoftware-Distribution: Infizierte KMU können unwissentlich als Sprungbrett dienen, um Schadsoftware an Kunden oder Geschäftspartner weiterzugeben. Dies kann den Ruf des Unternehmens erheblich schädigen.

- Finanzielle Schäden: Die direkten und indirekten Kosten eines Angriffs – darunter Datenwiederherstellung, Reputationsverluste und Lösegeldzahlungen – können für KMU immense Ausmaße annehmen.

- Langfristige Risiken

- Wirtschaftliche Belastungen: Neben den direkten Kosten entstehen hohe Belastungen durch Betriebsunterbrechungen, Wiederherstellungsmaßnahmen und mögliche Strafen für Datenschutzverletzungen.

- Verlust von Kundenvertrauen: Ein öffentlich bekannt gewordener Angriff oder Datenverlust kann das Vertrauen der Kunden nachhaltig beeinträchtigen und zu langfristigen Umsatzeinbußen führen.

- Erhöhte Angriffsfläche: Erfolgreiche Angreifer teilen ihre Methoden häufig in kriminellen Netzwerken. Dies erhöht die Wahrscheinlichkeit weiterer Angriffe auf das betroffene Unternehmen in der Zukunft.

Die Bedrohungen durch C2-Server sind für kleine und mittelständige Unternehmen besonders gravierend, da sie sowohl kurzfristige Schäden als auch langfristige Risiken mit sich bringen. Angesichts dieser Risiken ist es für KMU essenziell, präventive Maßnahmen zu ergreifen und ihre IT-Sicherheitsstrategien kontinuierlich zu verbessern, um die Widerstandsfähigkeit gegenüber Cyberangriffen zu erhöhen.

Koordinierte Angriffe über C2-Infrastrukturen: Eine Bedrohung für KMU weltweit. Bild: ChatGPT/Dall-E [Bild mit KI erstellt]

PC-SPEZIALIST schützt Ihre IT vor C2

Die wachsende Bedrohung durch Command-and-Control-Server erfordert eine ganzheitliche Sicherheitsstrategie. PC-SPEZIALIST bietet eine Kombination aus aktueller Technologie, kontinuierlichem Monitoring und gezielten Schulungen, um Ihr Unternehmen vor Angriffen zu schützen:

- Firewall-Konfiguration: Die erste Verteidigungslinie ist eine optimal konfigurierte Firewall. Unsere Experten richten Ihre Firewall als soliden Grundpfeiler Ihrer IT-Sicherheitsstrategie ein. Verdächtige Aktivitäten werden frühzeitig erkannt und blockiert – durch:

- Port-Blockierung: Der Zugriff auf Ports, die häufig für Command-and-Control-Kommunikation wie IRC oder HTTP genutzt werden, wird gezielt eingeschränkt.

- regelbasierte Sicherheit: Wir definieren spezifische Regeln, die verdächtige IP-Adressen oder Domainnamen automatisch blockieren.

- proaktive Überwachung: Firewalls werden kontinuierlich überwacht und an neue Bedrohungsszenarien angepasst.

- Patch-Management: Ein weiterer wichtiger Baustein ist die regelmäßige Aktualisierung Ihrer Systeme und Anwendungen. Veraltete Software stellt eine häufige Schwachstelle dar, die Cyberkriminelle ausnutzen. Wir sorgen mit dem Ausspielen von Patches dafür, dass Ihre Systeme immer auf dem neuesten Stand sind, um bekannte Schwachstellen zu schließen. Besonders sicherheitsrelevante Anwendungen wie E-Mail-Clients, VPN-Software und Browser überprüfen und aktualisieren wir regelmäßig.

- Sensibilisierung Ihrer Mitarbeiter: Die beste Technik ist wirkungslos, wenn Mitarbeiter nicht ausreichend geschult sind. Viele Angriffe beginnen mit menschlichem Versagen, etwa durch Phishing-E-Mails oder unsichere Downloads.

- Schulungen: Wir schulen Ihr Team, um Gefahren wie Phishing-Attacken, manipulierte Links und unsichere Downloads zu erkennen.

- Sicherheitsrichtlinien: Gemeinsam mit Ihnen entwickeln wir klare Richtlinien, die Ihre Mitarbeiter im Arbeitsalltag unterstützen.

- Passwort-Management: Wir sensibilisieren für den Einsatz sicherer Passwörter und moderner Authentifizierungsmethoden.

- Zusätzliche Schutzmaßnahmen: Ergänzend zu den oben genannten Punkten implementieren wir Sicherheitslösungen, um einen umfassenden Schutz zu gewährleisten:

- Web-Proxy: Diese Technologie blockiert Verbindungen zu bekannten Command-and-Control-Adressen und analysiert den ausgehenden Datenverkehr.

- Blacklisting: Verdächtige IP-Adressen und Domains werden identifiziert und automatisch blockiert, bevor eine Verbindung aufgebaut werden kann.

- Sinkholing: Verdächtiger Datenverkehr wird mit Sinkholing gezielt auf kontrollierte Server umgeleitet, um die Kommunikation mit schädlichen Command-and-Control-Servern zu unterbrechen.

Warten Sie nicht, bis Ihre Firma zum Opfer eines C2-Angriffs geworden ist, sondern sorgen Sie proaktiv vor, indem Sie schon jetzt Kontakt zu PC-SPEZIALIST aufnehmen und sich umfassend beraten lassen.

Mit PC-SPEZIALIST Command-and-Control-Bedrohungen vorbeugen

Unsere ganzheitliche Herangehensweise kombiniert technische Lösungen mit strategischen Maßnahmen und kontinuierlicher Unterstützung. Gemeinsam mit Ihnen entwickeln wir eine mehrschichtige IT-Strategie, die auf die spezifischen Anforderungen Ihres Unternehmens zugeschnitten ist. Wenn Sie Ihr Unternehmen bestmöglich vor Cyberbedrohungen wie Command-and-Control-Kommunikation oder Techniken wie Registered Domain Generation Algorithmen schützen möchten, sind unsere Experten für Sie da.

Von maßgeschneiderten Sicherheitslösungen bis hin zu fortschrittlichem Patch-Management und Antivirenlösungen – wir bieten umfassende Ansätze für Ihre IT-Sicherheit. Kontaktieren Sie uns für ein persönliches Beratungsgespräch und erfahren Sie, wie wir gemeinsam Ihre Systeme absichern, Angriffsflächen minimieren und langfristig die Widerstandsfähigkeit Ihres Unternehmens gegen Cyberbedrohungen stärken können. Lassen Sie uns für die Sicherheit Ihrer IT-Infrastruktur sorgen!

_______________________________________________

Quellen: Wikipedia, IT-Forensik Wiki, Security Insider, Bild: Pexels/Tima Miroshnichenko (Headerbild)

Schreiben Sie einen Kommentar