Eine Gemini-Sicherheitslücke sorgt aktuell für Diskussionen in der IT-Sicherheitswelt. Unsichtbare Steuerzeichen ermöglichen versteckte Befehle, die KI-Antworten manipulieren oder Datenabfragen auslösen.

Das Problem: Google will die Lücke nicht schließen. Für KMU entsteht dadurch ein ernst zu nehmendes Risiko im täglichen Arbeiten mit E-Mails und Kalendern. Mehr dazu lesen Sie bei uns.

Unser Beitrag über die Gemini-Sicherheitslücke im Überblick:

Was ist ASCII-Smuggling?

ASCII-Smuggling beschreibt eine Angriffstechnik, bei der kriminelle Angreifer unsichtbare oder kaum sichtbare Zeichen in Texte einbetten. Diese Zeichen stammen aus speziellen Unicode-Bereichen, zum Beispiel Zero-Width Characters, die für Menschen nicht erkennbar sind. KI-Modelle wie Gemini verarbeiten jedoch den kompletten Eingabetext inklusive dieser verborgenen Zeichen.

Durch diese versteckten Elemente entstehen faktisch zusätzliche Befehle im Text. Sie verändern nicht den sichtbaren Inhalt, beeinflussen aber die Interpretation durch das Sprachmodell. Das ermöglicht Manipulationen, ohne dass Nutzer den Auslöser im Text erkennen. Gerade in produktiven Umgebungen stellt das ein hohes Risiko dar, weil E-Mails, Kalendereinladungen oder Nachrichten als Einfallstor dienen.

Sobald die KI die eingeschleusten Zeichen interpretiert, führt sie die darin enthaltenen Anweisungen aus. Das kann von verfälschten Antworten über verdeckte Datenabfragen bis hin zur Manipulation von Inhalten reichen. KMU sollten diese Technik kennen, weil Angriffe auf diesem Weg subtil und schwer nachvollziehbar sind.

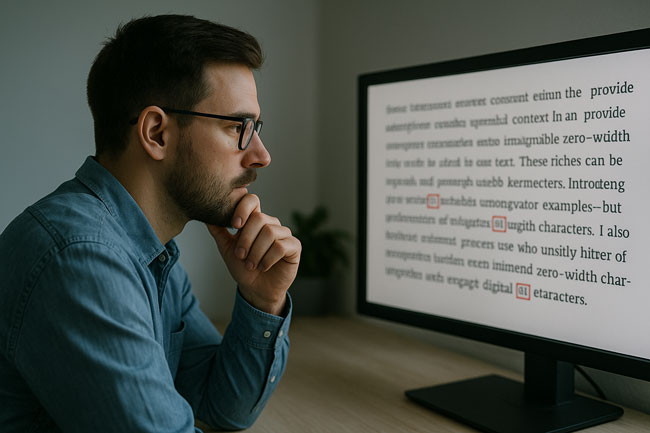

Unsichtbare Zeichen erkennt kein Mensch, aber die KI, wodurch Angriffe möglich werden. Bild: ChatGPT (Bild generiert mit KI)

Wie entsteht die Gemini-Sicherheitslücke?

Die Gemini-Sicherheitslücke entsteht, weil das Modell versteckte Zeichen im Eingabetext nicht bereinigt. Stattdessen verarbeitet es E-Mails, Kalendereinträge oder andere Texte inklusive aller unsichtbaren Unicode-Elemente. Diese werden nicht angezeigt, gelangen aber trotzdem unverändert in den Prompt, den Gemini intern auswertet. Genau an dieser Stelle setzt ASCII-Smuggling an.

Gemini trifft Entscheidungen auf Basis des vollständigen Eingabestroms. Wenn Angreifer steuernde Zeichen einschleusen (Prompt-Injection), verändert das den Kontext, ohne dass der sichtbare Text eine Auffälligkeit enthält. Dadurch können ungewollte Aktionen ausgelöst werden. Andere Modelle nutzen dagegen zusätzliche Filtermechanismen, die vor der Auswertung ungewöhnliche Zeichen entfernen.

Für KMU bedeutet das ein erhöhtes Risiko bei alltäglichen Interaktionen mit Google Workspace. Eingaben wirken vertraut, enthalten aber möglicherweise Anweisungen, die ohne Bereinigung direkt von Gemini verarbeitet werden. Damit wird eine Schwachstelle ausgenutzt, die nicht im Interface sichtbar ist, sondern tief in der Textverarbeitung des Modells liegt.

Warum Google keinen Fix plant

Google sieht in dieser Schwachstelle keinen technischen Fehler, sondern bezeichnet ASCII-Smuggling als Variante sozialer Manipulation, also als Form des Social Engineerings. Die Verantwortung liegt demnach bei den Nutzern. Nach eigener Einschätzung handelt es sich nicht um ein Problem im Modell, sondern um einen Angriff über manipulierte Inhalte. Entsprechend plant Google keine Maßnahmen zur Bereinigung unsichtbarer Zeichen.

Sicherheitsforscher widersprechen dieser Einschätzung. Sie betonen, dass Angriffe ohne spezielles Vorwissen funktionieren und im normalen Arbeitsalltag auftreten können. Die Möglichkeit, verborgene Befehle in Standardkommunikation einzuschleusen, macht diese Schwachstelle aus technischer Sicht relevant. Das gilt besonders für produktive Systeme, die automatisch verarbeitet werden.

Für KMU erschwert diese Haltung den sicheren Einsatz von Gemini. Unternehmen verlassen sich darauf, dass Tools im Workspace grundlegende Schutzmechanismen besitzen. Wenn ein potenziell riskantes Verhalten bekannt ist, aber unbehandelt bleibt, steigt der Aufwand für eigene Schutzmaßnahmen. Diese Verantwortung verschiebt sich damit direkt zu den Organisationen, die auf Google Workspace setzen.

Unternehmen, die auf den Google Workspace setzen, müssen ihre Sicherheitsmaßnahmen erhöhen. Bild: Pexels/Caio

Gemini-Sicherheitslücke: Risiken für KMU

Die Gemini-Sicherheitslücke betrifft vor allem Unternehmen, die Google Workspace im täglichen Betrieb nutzen, wobei ASCII-Smuggling seine Wirkung besonders in alltäglichen Situationen entfaltet, in denen Mitarbeiter KI-gestützte Funktionen verwenden. Wenn kriminelle Angreifer versteckte Zeichen in E-Mails oder Kalendereinladungen platzieren, verarbeitet Gemini diese unsichtbaren Befehle und liefert darauf basierende Antworten oder führt interne Aktionen aus. Das geschieht, ohne dass Mitarbeiter die Manipulation im Text erkennen. Wir nennen drei typische Risiken:

- Der Posteingang. Eine scheinbar unkritische Nachricht enthält verdeckte Anweisungen, die Gemini dazu bringen, Informationen zu Kontakten, Terminen oder Dateien auszulesen. So wird durch die enge Integration von Gemini in Workspace aus einer herkömmlichen Phishing-E-Mail ein Werkzeug zur automatisierten Datenabfrage. Das erhöht die Gefahr, sensible Informationen ungewollt preiszugeben.

- Kalenderinhalte. Titel und Beschreibungen können unsichtbare Befehle enthalten, die organisatorische Informationen verfälschen. Das reicht von falschen Ortsangaben bis zu manipulierten Teilnehmerlisten. Solche Änderungen bleiben oft unbemerkt und beeinträchtigen interne Abläufe. Für KMU entsteht damit ein Risiko, das direkt in die tägliche Kommunikation wirkt und ohne technische Schutzmaßnahmen schwer erkennbar bleibt.

- Produktivsysteme, die Inhalte automatisch auswerten. Wenn KI-Assistenten Bewertungen oder Beschreibungen analysieren, können versteckte Befehle dazu führen, dass schädliche Links empfohlen oder interne Daten weitergegeben werden. Für KMU wird dadurch ein alltäglicher Vorgang zum Angriffspfad.

Diese Szenarien zeigen, wie subtil und wirksam ASCII-Smuggling im Arbeitsumfeld genutzt werden kann und wie gefährlich die Gemini-Sicherheitslücke sein kann.

Vergleich mit anderen KI-Systemen

Ein Blick auf andere KI-Systeme zeigt, dass die Gemini-Schwachstelle vermeidbar ist. Modelle wie ChatGPT, Claude oder Microsoft Copilot bereinigen Eingaben vor der Verarbeitung. Unsichtbare Unicode-Zeichen werden entfernt oder blockiert, bevor sie den internen Prompt verändern. Dadurch gelangt weniger manipulierbarer Inhalt in das Modell, was die Angriffsfläche reduziert.

Diese Verfahren senken das Risiko spürbar, weil versteckte Befehle nicht unkontrolliert ausgeführt werden. Die verwendeten Filter prüfen den Eingabetext auf ungewöhnliche Muster und halten potenzielle Manipulationen von der KI fern. So bleibt der sichtbare Inhalt maßgeblich für die Antwort. Diesen Schutz implementiert Gemini derzeit nicht, was die Gefahr erhöht.

Für KMU bedeutet dieser Vergleich: Der Sicherheitsstandard unterscheidet sich je nach Plattform deutlich. Wer KI-Tools in seine Abläufe integriert, sollte die unterschiedlichen Schutzmechanismen kennen. Systeme ohne Bereinigung unsichtbarer Zeichen verlangen zusätzliche Kontrollen. Unternehmen profitieren deshalb von Lösungen, die Eingaben vor der Modellverarbeitung filtern und dadurch eine zusätzliche Sicherheitsebene schaffen.

Verschiedene KI-Tools haben verschiedene Sicherheitsstandards. Welches für das eigenen Unternehmen das richtige ist muss man abwägen. Bild: stock.adobe.com/Suriyo

Schutz vor Gemini-Sicherheitslücke

Unternehmen benötigen klare Vorkehrungen, um mit der Sicherheitslücke in Gemini verantwortungsvoll umzugehen. Ein erster Schritt besteht darin, eingehende Texte aus externen Quellen zu prüfen. Durch Filter, die ungewöhnliche Unicode-Zeichen entfernen, lässt sich das Risiko deutlich reduzieren. Diese Maßnahmen senken die Wahrscheinlichkeit, dass versteckte Befehle ungehindert an die KI gelangen.

Auch der Zugriff von KI-Assistenten auf produktive Systeme sollte begrenzt werden. Wenn Gemini keine direkten Berechtigungen für sensible Bereiche erhält, bleibt der mögliche Schaden geringer. Besonders E-Mails und Kalender sollten nur eingeschränkt automatisiert analysiert werden. Unternehmen profitieren zudem von API-Firewalls, weil sie verdächtige Eingabemuster erkennen und blockieren können.

Schulungen im Team ergänzen die technischen Maßnahmen. Mitarbeiter müssen verstehen, wie subtile Manipulationen entstehen und in welchen Situationen zusätzliche Vorsicht geboten ist. KMU stärken damit ihre Kompetenz im sicheren Umgang mit KI-Systemen. Diese Kombination aus Infrastruktur, Prozessen und Wissen schafft einen zuverlässigen Schutz trotz der ausbleibenden Bereinigung durch Google.

IT-Sicherheit dank PC-SPEZIALIST

KI ist längst in Unternehmen eingezogen. Und das ist auch gut so, denn in vielen Bereichern unterstützt sie, wo Zeit knapp ist, Mitarbeitermangel herrscht oder Routine dominiert. KI sortiert beispielsweise E-Mails, erkennt Muster, erstellt Zusammenfassungen oder hilft bei der Analyse großer Datenmengen. Doch dabei gibt es einige Fallstricken, die es zu beachten gibt: Der sichere Einsatz moderner KI-Werkzeuge benötigt ein belastbares Fundament aus Infrastruktur, Prozessen und klaren Regeln.

PC-SPEZIALIST unterstützt Sie dabei, diese belastbaren Strukturen aufzubauen und zu pflegen. Unsere Partner in Ihrer Nähe prüfen Ihre Systeme, identifizieren Schwachstellen und entwickeln passende Schutzmaßnahmen für Ihren Arbeitsalltag mit KI-gestützten Anwendungen – von der Absicherung Ihrer E-Mail-Umgebung bis zur technischen Umsetzung wirksamer Filtermechanismen. Nehmen Sie gern Kontakt zu uns aus.

_______________________________________________

Quellen: seo-suedwest, mind-verse, chip, winfuture, Pexels/Markus Winkler (Headerbild)

Schreiben Sie einen Kommentar